Hablando de ciberseguridad

Consolidar y avanzar en los procesos de informatización de la Universidad de Las Tunas (ULT), exige contribuir a formar en la comunidad universitaria una sólida cibercultura en correspondencia con la actividad formativa de la ULT en los tiempos de la web 2.0. Con esa finalidad, el Observatorio Social (OSULT) pone a disposición de nuestro ecosistema digital, un resumen editado, de la entrevista realizada por Omar Pérez Salomón (OPS) a Miguel Gutiérrez Rodríguez, (MGR) Director General de Informática del Ministerio de Comunicaciones de Cuba, publicado por el sitio www.cubadebate.cu bajo el título: “Hablando de ciberseguridad.” Por el impacto del debate sobre este tema, en el orden económico, político e ideológico y de la seguridad de las naciones, consideramos imprescindible propiciarlo entre los internautas que nos siguen, con esta finalidad colocamos el material a su disposición no sin antes, como buenos cubanos, hacerle algún que otro apunte de los cuales puede disentir quien así lo prefiera.

1. En una las respuestas del compañero Miguel Gutiérrez se refiere a la defensa del ciberespacio nacional, en correspondencia con lo establecido en la Constitución de nuestro país, pero en el articulado de la misma particularmente en el artículo 11 donde se hace referencia a los espacios sobre los cuales el Estado ejerce soberanía y jurisdicción, el inciso a) se refiere al espectro radioeléctrico, como espacio sobre el cual el Estado ejerce su soberanía y no al ciberespacio. ¿Qué opinan nuestros juristas al respecto?

2. En la entrevista se ejemplifica un ataque realizado desde una instalación turística en Varadero hacia un centro de investigación, ubicado en el exterior, afirmándose que ello puso en riesgo la seguridad nacional. ¿Por qué este tema no forma parte de la asignatura seguridad nacional en la ULT en los tiempos de la web 2.0?

3. Como parte de las acciones que contribuirían a fortalecer la ciberseguridad se enfatiza en la necesidad de migrar a aplicaciones nacionales de código abierto. ¿Está la ULT en condiciones de hacerlo, en qué tiempo podría hacerlo?

4. En esta entrevista no se hace mención de varios conceptos novedosos que hoy forman parte inseparable de la categoría ciberseguridad entre ellos: algoritmos de encriptación, criptomonedas, minería de criptomonedas y Blockchain. ¿Al respecto qué le pueden aportar a nuestra cibercultura los informáticos de la ULT?

5. Muchos especialistas internacionales en materia de ciberseguridad afirman que el elemento más débil de una red marca el nivel de seguridad de todo el sistema. Al respecto consideran que el factor humano es el elemento más débil. Esta problemática no se aborda en la entrevista. ¿Qué opinan al respecto nuestros especialistas en la ULT?

Hablando de ciberseguridad

OPS: ¿A partir de su experiencia en qué contexto Cuba está adoptando un grupo de medidas para proteger de manera efectiva su ciberespacio nacional?

MGR: El avance en el desarrollo de las Tecnologías de la Información y la Comunicación (TIC) y su influencia en prácticamente todas las esferas de la vida económica, política y social, propició la aparición de comportamientos ilícitos, dirigidos contra las redes y sistemas informáticos, como pudieran ser ataques a servidores, desfiguración de sitios web, denegación de servicios, introducción de códigos maliciosos y envío masivo de correo no deseado (spam), por citar algunos ejemplos, y aquellos que utilizan las redes y sistemas como medio para cometer ilegalidades, tales como el fraude, robo, espionaje, pornografía infantil, entre otros.

En este contexto, en el paquete de normas jurídicas que se deben aprobar para implementar la política de informatización de la sociedad cubana, está un Decreto que establece el marco legal reglamentario que regule y ordene el empleo seguro de las TIC para la informatización de la sociedad y la defensa del ciberespacio nacional, en correspondencia con lo establecido en la Constitución de nuestro país, recientemente aprobada, otras normas legales aprobadas sobre el tema, así como los tratados y demás instrumentos jurídicos internacionales en esta materia, de los que Cuba es Estado parte.

También el Consejo de Ministros aprobó el sistema de trabajo y las medidas para la protección del ciberespacio nacional, que permitirá actuar de forma proactiva en la informatización segura de la sociedad, minimizando los riesgos inherentes a este proceso, organizando la solución de los incidentes de ciberseguridad y la correspondiente mitigación de su impacto negativo.

OPS: ¿Cuándo aparecen los primeros incidentes de seguridad?

MGR: Los incidentes de seguridad en los sistemas informáticos aparecen desde que comenzó el uso de estas tecnologías. En 1947, los creadores de la computadora electromecánica Mark II informaron del primer caso de error en un ordenador causado por un insecto. El equipo sufrió un fallo en un relé electromagnético y durante la investigación se encontró una polilla que provocó que ese relé quedase abierto. Una de las programadoras al registrar el incidente en la bitácora habilitada pegó en ella el insecto con cinta adhesiva y se refirió al él como un bug (bicho) para describir la causa del problema.

OPS: ¿Cuál se considera el primer ataque a la infraestructura computacional de Internet?

MGR: A finales de 1988…El 2 de noviembre de ese año un programa informático atacó la red y afectó durante horas cerca del 10% de todos los ordenadores ubicados en los Estados Unidos, incluyendo los del Centro de Investigación de la NASA. El autor fue Robert Tappan Morris, estudiante estadounidense de 23 años. A ese programa malicioso se le denominó “gusano Morris” (Morris worm) y se considera el primer ejemplo de software malicioso (malware) que afectó a Internet…Morris fue procesado y en el juicio realizado en enero de 1990 la fiscalía argumentó que se trató de un ataque contra el gobierno de los Estados Unidos y el jurado federal lo declaró culpable. De nada valió que los abogados de Morris aseguraran que intentaba ayudar a la seguridad de Internet.

OPS: El Decreto sobre la seguridad de las TIC forma parte del paquete de normas jurídicas que acompañará el programa de informatización de la sociedad cubana y la defensa del Ciberespacio Nacional. ¿Cuáles son los objetivos del mismo?

MGR: …aprobar normas jurídicas que respalden los avances y proyecciones del programa de informatización del país, la investigación, el desarrollo, la asimilación tecnológica de forma sostenible y… la soberanía de la nación. Es cierto que ha existido demora en su aprobación, que ha limitado la ejecución de un grupo de acciones para cubrir las brechas de seguridad y errores de los sistemas y tecnologías empleadas y evitar su explotación por personas no autorizadas. Próximamente debe aprobarse este Decreto y su Reglamento.

La implementación de este Decreto permitirá elevar los niveles de seguridad en correspondencia con los riesgos asociados a la evolución de las TIC y las posibilidades reales de enfrentarlos; proteger el Ciberespacio Nacional y preservar la soberanía sobre su utilización; organizar la seguridad de las TIC y los servicios y aplicaciones que soportan y establecer la seguridad de las infraestructuras críticas, con la finalidad de contar con una estrategia de fortalecimiento y sostenibilidad…en paralelo con su aplicación es necesario crear en la sociedad una cultura de ciberseguridad, fortalecer la disciplina en todos los que hacen uso de estas tecnologías y elevar la percepción de los riesgos que generan si no la empleamos correctamente.

OPS: ¿Cómo ha evolucionado la seguridad informática en las entidades estatales cubanas en los últimos años?

MGR: Aunque a nivel de las personas jurídicas se aprecian algunos avances en la seguridad informática, aún son insuficientes. En el año 2013 los controles realizados en 421 entidades por la Oficina de Seguridad para las Redes Informáticas (OSRI), determinaron que un 44% tenían su seguridad informática vulnerable o muy vulnerable. En el 2018 fue en un 32,43% de los 772 centros controlados. Para que se tenga una idea de las consecuencias de las violaciones y vulnerabilidades que existen en las redes, les pongo solo dos ejemplos que ilustran este fenómeno.

En mayo de 2013 la OSRI recibió un reporte de una de las redes más grandes del país, donde se notificaba la detección de conexiones inusuales desde su red hacia los servidores de un sitio del sector de la Cultura. Las investigaciones realizadas determinaron que se trataba de un ataque informático donde desconocidos tomaron el control de los servidores del sitio con el objetivo de ofertar servicios ilegales de navegación por Internet a 25 CUC mensual, y buscar nuevas víctimas mediante la exploración de las redes nacionales.

Se determinó que estos mismos atacantes vulneraron y llegaron a controlar los sistemas informáticos de más de 50 entidades. Los atacantes descargaban desde un sitio en Canadá los programas que utilizaban para vulnerar la seguridad de las redes, y mostraron un alto grado de organización que los convirtieron en una amenaza al empleo seguro de las tecnologías de la información en nuestro país.

En ese mismo año desde un hotel en Varadero se realizó un ataque hacia un centro de investigación ubicado en el exterior, debido a la utilización indebida de los servidores del hotel por el administrador de la red, que permitió se alojara un virus informático que realizaba este tipo de actividades. En este caso se puso en riesgo la seguridad nacional.

OPS: Dentro de las categorías de incidentes de seguridad informática más reportados en el 2018 estuvo la explotación de vulnerabilidades. ¿Qué afectaciones provocaron las mismas?

MGR: En ese período se detectaron unas 500 direcciones IP con vulnerabilidades. La más significativa estuvo relacionada con la ejecución remota de código si un atacante envía mensajes especialmente diseñados a un servidor de Microsoft Server Message Block 1.0 (SMBv1). La explotación de esta vulnerabilidad se alertó desde el año 2017 por la OSRI, debido a que esta vulnerabilidad permite la infección de equipos computacionales por un malware del tipo “WannaCry” que tras instalarse, bloquea el acceso a los ficheros del ordenador afectado y como es típico en este tipo de virus, solicita un rescate para permitir el acceso y podría afectar, a su vez, al resto de los ordenadores vulnerables de la red a la que pertenece.

El servicio más afectado por las vulnerabilidades fue el servicio SMB, que utiliza protocolo de red que permite compartir archivos, impresoras y otros elementos, entre nodos de una red de computadoras que usan el sistema operativo Microsoft Windows… es imprescindible migrar a aplicaciones nacionales de código abierto, priorizando las infraestructuras estratégicas del país….hay que reconocer que se avanzó poco. Hoy tenemos mejores condiciones, existe un cronograma de migración que tiene un seguimiento permanente por parte del Ministerio de Comunicaciones. Considero que una de las instituciones que más progresó en este aspecto fue la Aduana General de la República, y es un referente a seguir.

OPS: Usted reconoció que en la migración a plataformas de código abierto se avanzó poco en los últimos años. ¿Qué le hace pensar que ese estado puede cambiar a partir de este momento?

MGR: …teniendo en cuenta la falta de una cultura de ciberseguridad en directivos, especialistas y la población en general; insuficiente percepción de riesgos; la tendencia a rechazar cambios; la inexistencia de un repositorio de aplicaciones nacionales en software libre… la obsolescencia tecnológica, la diversidad de dispositivos (impresoras, lectores de código de barra, escáner) de una parte de los medios de cómputo del país, entre otros problemas…Los cambios no se lograrán de la noche a la mañana…pretendemos que en tres años los órganos y organismos de la Administración Central del Estado, y las infraestructuras de entidades estratégicas, migren hacia una distribución de sistema operativo en código abierto de producción nacional, que cumplan con los estándares de calidad y seguridad que necesitan las entidades. Esto nos permitirá crear las condiciones para posteriormente avanzar en el sistema empresarial y el resto de las organizaciones.

El Decreto Ley de la Informatización de la sociedad cubana (descargar Decreto Ley en pdf) y el Decreto de seguridad de las TIC que próximamente se aprobarán, así como una norma específica para este proceso, que está en elaboración, establecen las indicaciones generales para el mismo. El reto es grande, si tenemos en cuenta que la Aduana General de la República inició su proceso de migración en 1999 y lo concluyó en lo fundamental en el 2010; pero creo que podemos lograrlo con el concurso de todos y la conducción de los máximos dirigentes en cada lugar.

OPS: ¿Qué acciones se deben ejecutar en lo inmediato para avanzar en este objetivo?

MGR: …la producción de programas y aplicaciones informáticas compatibles con sistemas operativos de código abierto que respalden la implementación del proceso de migración hacia plataformas de este mismo tipo;…tener un repositorio con estas aplicaciones;…garantizar la capacitación del personal la asesoría técnica, así como su sostenibilidad y evolución;…. Aprovechar… aplicaciones que ya se utilizan en varias entidades y promover su uso y…concretar el proceso de formación o capacitación del personal sobre el desarrollo, implantación, administración, despliegue del soporte técnico y utilización del sistema operativo NOVA, el paquete ofimático OpenOffice, Navegador Firefox y Cliente de correo Thunderbird, o sus similares, entre otros.

Aprovecho para informar que esta migración se realizará de forma ordenada y progresiva y donde sea imprescindible, coexistirá con los sistemas propietarios, siempre que satisfagan los requerimientos de seguridad y las necesidades de informatización de cada entidad.

OPS: En este proceso es importante tener en cuenta las experiencias de la Aduana General de la República, para evitar o minimizar los inconvenientes y las dificultades por las que ya pasó. ¿Cuáles son los aspectos más importantes de la migración en esta institución que como usted refirió duró unos once años?

MGR: …La participación de la máxima dirección de este organismo, en particular del General de Brigada Pedro Ramón Pupo Pérez; La capacitación sistemática del personal fue un elemento esencial para asimilar los cambios; …organizaron una migración para servidores por servicios y en las máquinas de escritorios utilizaron variantes libres en dependencia de sus condiciones técnicas. Para transitar de Windows a Linux utilizaron la tecnología de virtualización. En estos momentos trabajan en el fortalecimiento de la infraestructura tecnológica para mantener la vitalidad de los sistemas y lograr su integración, de tal modo que se garantice el necesario equilibrio entre la facilitación de los servicios que ofrecen y la seguridad.

Desde el año 2005 la Aduana tiene una alianza estratégica con la Universidad de las Ciencias Informáticas (UCI) que ha permitido el desarrollo en código abierto de varios proyectos como el Sistema de Gestión Integral de Aduanas, que se vincula mediante intercambio electrónico de datos con operadores de comercio exterior, navieras, aerolíneas, operadores de puertos y aeropuertos, almacenes y autoridades en frontera; Ventanilla Única de Aduana que posibilita a los usuarios externos que intervienen en el comercio exterior, realizar los trámites ante la Aduana y a la vez recibir respuesta; Pasarela para el intercambio de información Aduana-Inmigración; Información Adelantada de pasajeros, tripulantes y cargas en correspondencia con los estándares internacionales y aplicaciones para móviles para diferentes servicios aduanales.

Con la empresa Segurmática S.A. tienen contratados varios servicios como la licencia para los software antivirus Kaspersky para PC, servidores y la infraestructura de virtualización, y el Segurmática Antivirus versión para móviles; el de Consultoría a sitios web y el de gestión de vulnerabilidades. Habría que agregar, que tienen implementado un grupo de medidas técnicas y organizativas que impactan en la seguridad y que junto a lo anterior, permite minimizar los riesgos para la ocurrencia de incidentes de ciberseguridad.

Se debe significar que existen otras entidades que han avanzado en este proceso con la ayuda de las universidades. La mayoría de los Organismos de la Administración Central del Estado (OACE), utilizan software libre en los sistemas operativos para la gestión de la red.

OPS: Las violaciones del espectro radioeléctrico cubano han sido una práctica del gobierno de Estados Unidos desde 1959. ¿Qué impactos tienen estos hechos en la soberanía y los servicios de telecomunicaciones?

MGR: Cuba ha denunciado en diferentes Conferencias de Radiocomunicaciones organizadas por la Unión Internacional de Telecomunicaciones (UIT), organismo de la ONU, que Estados Unidos ha violado las normas internacionales en esta materia, al invadir el territorio cubano con frecuencias radioeléctricas enviadas desde su territorio y de otros países, que interfieren frecuencias de radio en ondas medias y FM que se encuentran en servicio en la isla.

El Reglamento de Radiocomunicaciones de la UIT (descargar reglamento en pdf) en su disposición 23.3 estipula que, las transmisiones de radio en ondas medias deben ser concebidas como, “un servicio nacional de buena calidad dentro de los límites del país que se trate”. Por ejemplo, lo estipulado en este reglamento confiere un carácter ilegal a las emisiones de Radio Martí en los 1180 khz, al utilizar esta frecuencia para enviar señales desde Estados Unidos a Cuba. Por su parte, las transmisiones de onda corta que realiza esta propia emisora utilizando 10 frecuencias, también son ilegales porque el contenido de esas emisiones contraviene lo legislado en la Constitución y Convenio de la UIT cuando en su preámbulo se afirma que, “las transmisiones de onda corta deben facilitar las relaciones pacíficas y la cooperación entre los pueblos”.

El Reglamento de Radiocomunicaciones de la UIT (descargar reglamento en pdf) en su disposición 23.3 estipula que, las transmisiones de radio en ondas medias deben ser concebidas como, “un servicio nacional de buena calidad dentro de los límites del país que se trate”. Por ejemplo, lo estipulado en este reglamento confiere un carácter ilegal a las emisiones de Radio Martí en los 1180 khz, al utilizar esta frecuencia para enviar señales desde Estados Unidos a Cuba. Por su parte, las transmisiones de onda corta que realiza esta propia emisora utilizando 10 frecuencias, también son ilegales porque el contenido de esas emisiones contraviene lo legislado en la Constitución y Convenio de la UIT cuando en su preámbulo se afirma que, “las transmisiones de onda corta deben facilitar las relaciones pacíficas y la cooperación entre los pueblos”.

Además de las emisoras de radio comerciales se han interferido servicios como el de radionavegación marítima, las comunicaciones por radio de ambulancias y la de los radioaficionados… el colmo de esta locura, ha sido el uso de un globo aerostático a tres mil pies de altura ubicado en un cayo de la Florida, y de un avión militar del tipo EC-130, perteneciente al Comando Solo de una Unidad de Guerra Psicológica de las Fuerzas Armadas de EE.UU., para transmitir señales de Radio y TV Martí a Cuba. El despliegue de aviones para transmisiones ilegales constituye una de las acciones más provocativas y peligrosas, teniendo en cuenta que medidas como estas solo se ha tomado durante situaciones de guerra, como Vietnam e Irak, y significa una clara violación de la soberanía cubana. Lo peor es que continúan con esta práctica y cada semana se emiten hacia Cuba más de 1800 horas de programación anticubana, por 13 estaciones de radio en 21 frecuencias.

OPS: Recientemente se publicaron en la Gaceta Oficial de la República de Cuba dos resoluciones del Ministerio de Comunicaciones, la No. 98 que norma el empleo de redes de telecomunicaciones inalámbricas de alta velocidad en las bandas de frecuencias de 2,4 Ghz y 5 Ghz, y la No. 99 que reglamenta el funcionamiento de las redes privadas de datos. ¿Cómo pudiera afectar a la ciberseguridad del país el incumplimiento de algunos de los aspectos reflejados en estas normas?

MGR: El asunto estriba en que si no organizamos bien el uso de nuestro espectro radioeléctrico, que es limitado, se pueden producir hechos que inciden en la ciberseguridad. En los últimos años proliferaron en todo el territorio nacional redes alámbricas e inalámbricas que no han estado sujetas a ninguna norma jurídica. El desarrollo de las telecomunicaciones y la ciberseguridad del país requieren de ese ordenamiento. No se trata de eliminar o restringir servicios, todo lo contrario, ampliarlos, pero apegados al orden necesario para continuar avanzando. Sabemos que en muchas de esas redes se han cometido violaciones de la legalidad, pues se cobran determinados servicios y se han entrado al país equipamiento que por sus características técnicas requieren que el operador solicite una licencia para su explotación, por solo citar dos ejemplos.

Muchas instituciones estatales tienen redes privadas de datos por donde se ofrecen servicios vitales para la economía y la sociedad. Imagínate que se interfiera algunos de los servicios que da un hospital por su red privada: de consulta de algún caso médico o de seguimiento a un paciente post operado; que se afecten los sistemas ubicados en los puntos de extracción de petróleo que miden los indicadores de este proceso, o los sensores que utiliza la Unión Nacional Eléctrica para medir el estado de los indicadores eléctricos, porque esos servicios usan la frecuencia de 5 Ghz. También se utilizan drones en 2,4 Ghz y 5 Ghz para diversos fines, incluido la cetrería robótica, que ya operan en dos aeropuertos del país y se va a ampliar a otros. Las afectaciones en el vuelo de uno de estos drones pudiera trascender nuestra frontera y eso hay que evitarlo.

No estamos hablando nada que sea ciencia ficción, son cuestiones reales que pueden acontecer si no somos previsores. Hace poco tiempo una persona instaló en su vivienda un equipo que puso fuera de servicio por varias horas las radio bases de la telefonía celular de una cabecera municipal. Por supuesto las consecuencias en el orden social y económico no se pueden subestimar.

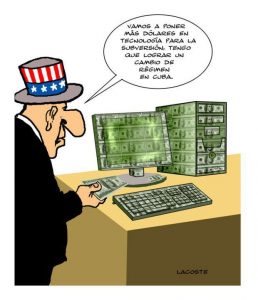

OPS: Tampoco podemos olvidar las acciones de agentes encubiertos como Alan Gross para darle acceso a Internet ilegal a organizaciones contrarrevolucionarias de nuestro país.

MGR: Así es, Gross recibió medio millón de dólares de la empresa Development Associates International Inc. (DAI), que había logrado un contrato multimillonario con la USAID, agencia del gobierno norteamericano con un largo historial de acciones subversivas fuera de EE.UU. con el objetivo supuesto de dar acceso a Internet a la comunidad judía en Cuba y “romper el bloqueo informativo impuesto por el gobierno cubano” mediante innovaciones tecnológicas como conexiones telefónicas, Internet por satélite y telefonía celular, que darían servicio a las organizaciones contrarrevolucionarias en Cuba. Reclutó la ayuda de otros judíos estadounidenses para poder traer los equipos electrónicos, pieza por pieza y evitar los controles en los aeropuertos cubanos.

La idea era que la comunicación se transmitiera directamente al satélite, sin pasar por los servidores controlados por el operador cubano. Como es conocido Alan Gross fue juzgado y condenado a 15 años de prisión, y tras cumplir cinco años de cárcel, fue puesto en libertad el 14 de diciembre de 2014. No podemos ser ingenuos, el Departamento de Estado de EE.UU. creó el 7 de febrero de 2018 una Fuerza de Tarea en Internet para Cuba compuesta de funcionarios gubernamentales y no gubernamentales con el objetivo de “promover el libre flujo de información” y “ampliar el acceso a Internet y los medios independientes” en Cuba, en respuesta a lo dispuesto en el Memorando Presidencial de Seguridad Nacional del 16 de junio de 2017, emitido por el presidente Donald Trump. Sabemos que han modelado la posibilidad de crear y potenciar este tipo de redes en Cuba.

En fin, estas dos resoluciones permitirán un uso adecuado del espectro radioeléctrico, fortalecer la ciberseguridad e incrementar los servicios en la red a tono con el objetivo de construir una sociedad de la información y el conocimiento centrada en la persona, en la que todos puedan crear, consultar, utilizar y compartir los contenidos y el conocimiento en la mejora de su calidad de vida.

Sobre algunos términos utilizados:

Ciberespacio: es el ambiente virtual y dinámico, definido por tecnologías, equipos, procesos y sistemas de información, control y comunicaciones que interactúan entre sí y con personas, y en el que la información se crea, procesa, almacena y transmite.

Ciberseguridad: es el estado que se alcanza mediante la aplicación de un sistema de medidas (organizativas, normativas, técnicas, educativas, políticas y diplomáticas), destinadas a garantizar la protección y el uso legal del ciberespacio; en la protección del ciberespacio se incluye la reducción de riesgos y vulnerabilidades, la creación de capacidades para detectar y gestionar eventos e incidentes, el fortalecimiento de la resiliencia (es la capacidad de tolerar, adaptarse a condiciones adversas y recuperarse de las afectaciones provocadas por incidentes manteniendo la continuidad de su funcionamiento sin detrimento importante en su capacidad de cumplir las funciones principales del sistema), y la recuperación ante ataques y otras afectaciones.

Seguridad informática: tiene igual significado que el de seguridad de las TIC, que está relacionado con la confidencialidad, integridad y disponibilidad de la información que se genera, procesa, almacena por los terminales y se transmite por las redes de datos.

Migración a sistemas abiertos: Sustitución ordenada del sistema operativo y de todas las aplicaciones propietarias, que se usen en las computadoras por otras de código abierto; cuya evaluaciones previas hayan demostrado estabilidad, seguridad, interoperabilidad, así como su factibilidad de ser auditadas.

Parte del espectro electromagnético en el que sus límites de frecuencias se fijan convencionalmente por debajo de tres mil Gigahertz (3000 GHz) y cuyas ondas electromagnéticas se propagan por el espacio sin guía artificial. Constituye un recurso natural limitado, inalienable, imprescriptible e inembargable, cuya propiedad exclusiva es ejercida por el Estado Cubano; que resulta imprescindible para el desarrollo de los modernos sistemas de radiocomunicaciones que integran las redes de telecomunicaciones nacionales e internacionales del país.

Entrevista original Disponible en: http://www.cubadebate.cu/especiales/2019/05/24/hablando-de-ciberseguridad-i/#.XRs35WXtbIU